[정보처리기사] 정보처리기사 실기 정리 3

정보처리기사 실기 대비 암기를 위한 요약

정보처리기사 실기 정리 3

프로토콜의 3요소

- 구문

- 의미

- 타이밍

선점형 스케줄링 알고리즘 유형

- 라운드 로빈

- SRT (Shortest Remaining Time)

- 다단계 큐

- 다단계 피드백 큐

비선점형 스케줄링 알고리즘의 유형

- 우선순위

- 기한부

- FCFS (First Come First Service)

- SJF (Shortest Job First)

- HRN (Highest Response Ratio Next)

트랜잭션 특성

- 원자성

- 일관성

- 격리성

- 영속성

해시 암호화 알고리즘의 종류

- MD5

- SHA-1

- SHA-256

- HAS-160

결합도 유형

결합도가 약한 것부터 높은 순

- 자료 결합도

- 스탬프 결합도

- 제어 결합도

- 외부 결합도

- 공통 결합도

- 내부 결합도

응집도 유형

응집도가 낮은 것부터 높은 순

- 우연적 응집도

- 논리적 응집도

- 시간적 응집도

- 절차적 응집도

- 교환적 응집도 (통신적 응집도)

- 순차적 응집도

- 기능적 응집도

정규화의 주요 기법

- 테이블 병합

- 테이블 분할

- 중복 테이블 추가

- 컬럼 중복화

- 중복 관계 추가

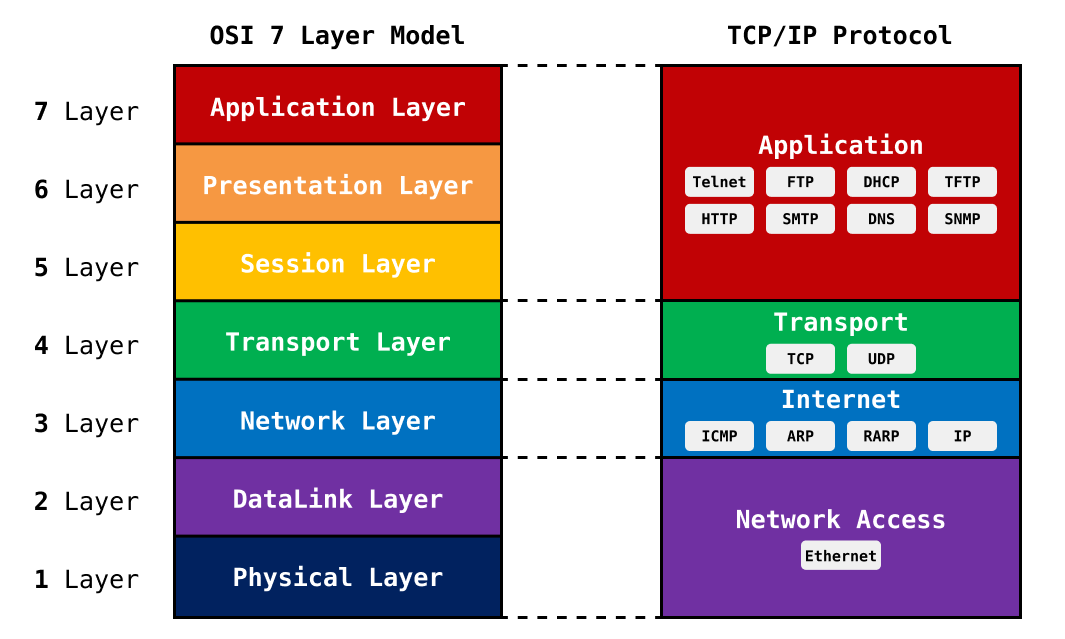

OSI 7계층의 특징

- 응용 계층

- 표현 계층

- 세션 계층

- 전송 계층

- 네트워크 계층

- 데이터링크 계층

- 물리 계층

애플리케이션 성능 측정 지표

- 처리량

- 응답 시간

- 경과 시간

- 자원 사용률

비즈니스 연속성 계획(BCP)의 주요 용어

- BIA (Business Impact Analysis)

- RTO (Recovery Time Objective)

- RPO (Recovery Point Objective)

- DRP (Disaster Recovery Plan)

- DRS (Disaster Recovery System)

소프트웨어 개발방법론 종류

- 구조적 방법론

- 정보공학 방법론

- 객체지향 방법론

- 컴포넌트 기반 방법론

- 애자일 방법론

- 제품 계열 방법론

TCL(트랜잭션 제어언어) 명령어

- 커밋

- 롤백

- 체크 포인트

IPSec(3계층인 IP 계층에서 인증, 기밀성을 보장하는 IP 보안 프로토콜)의 주요 프로토콜

- 인증(AH) 프로토콜

- 암호화(ESP) 프로토콜

- 키(KEY) 프로토콜

디자인 패턴

- 행위 패턴

- Mediator

- Interpreter

- Iterator

- Template Method

- Observer

- State

- Visitor

- Command

- Strategy

- Memento

- Chain of Responsibility

- 구조 패턴

- Bridge

- Decorator

- Facade

- Flyweight

- Proxy

- Composite

- Adpater

안드로이드 특징

- 리눅스 기반

- 자바와 코틀린 언어

- 런타임 라이브러리

- 안드로이드 소프트웨어 개발 키트 (SDK)

입력 데이터 검증 및 표현에 대한 취약점

- XSS

- 사이트 간 요청 위조

- SQL 삽입 (Injection)

UI 설계 원칙

- 직관성

- 유효성

- 학습성

- 유연성

UI 품질 요구사항

- 신뢰성

- 성숙성

- 고장 허용성

- 회복성

데이터 모델링의 절차

- 개념적 데이터 모델

- 논리적 데이터 모델

- 물리적 데이터 모델

형상관리

- 형상 식별

- 형상 통제

- 형상 감사

- 형상 기록

리팩토링의 목적

- 유지보수성 향상

- 유연한 시스템

- 생산성 향상

- 품질 향상

OSPF(Open Shortest Path First)의 특징

- 다익스트라 알고리즘 사용

- 라우팅 메트릭 지정

- AS 분할 사용

- 홉 카운트 무제한

순수 관계 연산자

- 셀렉트(

σ) - 프로젝트(

π) - 조인(

⋈) - 디비전(

÷)

식별자 표기법

- 카멜 표기법

- 파스칼 표기법

- 스테이크 표기법

- 헝가리안 표기법

블랙박스 테스트 유형

- 동등 분할 테스트

- 경계값 분석 테스트

- 결정 테이블 테스트

- 상태 전이 테스트

- 유스케이스

- 분류 트리 테스트

- 페어와이즈 테스트

- 원인-결과 그래프 테스트

- 비교 테스트

화이트박스 테스트 유형

- 구문 커버리지

- 결정 커버리지

- 조건 커버리지

- 조건/결정 커버리지

- 변경 조건/결정 커버리지

- 다중 조건 커버리지

- 기본 경로 커버리지

- 제어 흐름 테스트

- 데이터 흐름 테스트

EAI의 구축 유형

- 포인트 투 포인트

- 허브 앤 스포크

- 메시지 버스

- 하이브리드

EAI 구성 요소

- EAI 플랫폼

- 어댑터

- 브로커

- 메시지 큐

- 비즈니스 워크플로우

디자인 패턴의 유형

- 목적

- 생성, 구조, 행위

- 범위

- 클래스, 객체

회복 기법의 종류

- 로그 기반 회복 기법

- 지연 갱신 회복 기법, 즉각 갱신 회복 기법

- 체크 포인트 회복 기법

- 그림자 페이지 회복 기법

네트워크 공격 기법

- 스티핑

- 네트워크 스캐너, 스니퍼

- 패스워드 크레킹

- IP 스푸핑

- ARP 스푸핑

- ICMP Redirect 공격

- 트로이 목마

NAT 유형

- Static NAT

- Dynamic NAT

블록체인 합의 알고리즘

- PoW (Proof of Work)

- PoS (Proof of Stake)

하둡의 종류

- 하둡 분산 파일 시스템

- 맵리듀스

데이터베이스 이상 현상

- 삽입 이상

- 삭제 이상

- 갱신 이상

프로세스 상태 전이

- 생성 상태

- 준비 상태

- 실행 상태

- 대기 상태

- 완료 상태

테스크 오라클의 유형

- 참 오라클

- 샘플링 오라클

- 휴리스틱 오라클

- 일관성 검사 오라클

S/W 개발 보안의 3대 요소

- 기밀성

- 무결성

- 가용성

네트워크 계층(3계층) 프로토콜 유형

- IP

- ARP

- RARP

- ICMP

- IGMP

- 라우팅 프로토콜

DB 설계 절차

- 요구사항 분석

- 개념적 설계

- 논리적 설계

- 물리적 설계

- 구현

요구사항의 분류

- 개념

- 도출 방법

- 특성

- 사례

인수 테스트 종류

- 단위 테스트

- 통합 테스트

- 시스템 테스트

- 인수 테스트

- 알파 테스트

- 베타 테스트

- 회귀 테스트

IPC 기법

- 메시지 큐

- 공유 메모리

- 소켓

- 세마포어

데이터 모델 구성 요소

- 연산

- 구조

- 제약 조건

서버 접근통제 유형

- 임의적 접근통제 (DAC, Discretionary Access Control)

- 강제적 접근통제 (MAC, Mandatory Access Control)

- 역할 기반 접근통제 (RBAC, Role Based Access Control)

리뷰의 유형

- 관리 리뷰

- 기술 리뷰

- 동료 검토

- 워크스루

- 인스펙션

데이터베이스 정규화 단계

제 1정규화 (1NF): 원(one, 1)자값으로 구성

이름 취미 → 이름 취미 김연아 인터넷 → 김연아 인터넷 추신수 영화, 음악 → 추신수 영화 → 추신수 음악 박세리 음악, 쇼핑 → 박세리 음악 → 박세리 쇼핑 장미란 음악 → 장미란 음악 박지성 게임 → 박지성 게임 제 2정규화 (2NF): 부(sub, 2)분 함수 종속 제거 (완전 함수적 종속 관계)

학생번호 강좌이름 | 강의실 성적 501 데이터베이스 | 공학관 110 3.5 401 데이터베이스 | 공학관 110 4.0 402 스포츠경영학 | 체육관 103 3.5 502 자료구조 | 공학관 111 4.0 501 자료구조 | 공학관 111 3.5 - 학생번호 → 성적

- 강좌이름 → 강의실

학생번호 강좌이름 성적 | 강좌이름 강의실 501 데이터베이스 3.5 | 데이터베이스 공학관 110 401 데이터베이스 4.0 | 스포츠경영학 체육관 103 402 스포츠경영학 3.5 | 자료구조 공학관 111 502 자료구조 4.0 | 501 자료구조 3.5 | - 학생번호, 강좌이름 → 성적

- 강좌이름 → 강의실

제 3정규화 (3NF): 이($3-1$)행 함수 종속 제거

- 이행적 종속: A → B, B → C가 성립할 때 A → C가 성립

학생번호 강좌이름 수강료 501 데이터베이스 20,000 401 데이터베이스 20,000 402 스포츠경영학 15,000 502 자료구조 25,000 - 학생번호 → 강좌이름 → 수강료 / 학생번호 → 수강료

- 위와 같은 이행적 종속 제거

학생번호 강좌이름 | 강좌이름 수강료 501 데이터베이스 | 데이터베이스 20,000 401 데이터베이스 | 스포츠경영학 15,000 402 스포츠경영학 | 자료구조 25,000 502 자료구조 | 보이스-코드 정규화 (BCNF): 결정자 함수이면서 후보(이스-코드) 키가 아닌 것 제거

학생번호 특강이름 교수 501 소셜네트워크 김교수 401 소셜네트워크 김교수 402 인간과 동물 승교수 502 창업전략 박교수 501 창업전략 홍교수 - 기본키: 학생번호, 특강이름

- 교수가 학생번호, 특강이름을 결정

- 하지만, 교수는 특강이름을 결정하는 결정자이지만 유일성을 만족하지 못함

- 결국 후보키가 될 수 없기 때문에 테이블을 분해하여, 교수 컬럼이 후보키가 될 수 있도록 진행

학생번호 교수 | 특강이름 교수 501 김교수 | 소셜네트워크 김교수 401 김교수 | 인간과 동물 승교수 202 승교수 | 창업전략 박교수 502 박교수 | 창업전략 홍교수 501 홍교수 | 제 4정규화 (4NF): 다(4 → 사 → 다)치(다중 값) 종속성 제거

개발자 자격증 언어 홍길동 정보처리기사 C 홍길동 빅데이터 분석기사 C++ 장길산 정보보안기사 Java - 다치 종속 없애기

개발자 자격증 | 개발자 언어 홍길동 정보처리기사 | 홍길동 C 홍길동 빅데이터 분석기사 | 홍길동 C++ 장길산 정보보안기사 | 장길산 Java 제 5정규화 (5NF): 조(5 → 오 → 조)인 종속성 제거

4정규형을 만족하는 테이블에 대해 조인 종속을 제거

- 우선 조인 (1)

개발자 자격증 언어 홍길동 정보처리기사 C 홍길동 빅데이터 분석기사 C 홍길동 빅데이터 분석기사 C 홍길동 정보처리기사 C++ 홍길동 빅데이터 분석기사 C++ - 조인 종속 제거 (2)

개발자 자격증 | 자격증 언어 | 개발자 언어 홍길동 정보처리기사 | 정보처리기사 C | 홍길동 C 홍길동 빅데이터 분석기사 | 빅데이터 분석기사 C++ | 홍길동 C++ 장길산 정보보안기사 | 정보보안기사 Java | 장길산 Java

데이터 흐름도 구성요소

- 처리기

- 데이터 흐름

- 데이터 저장소

- 단말

모델링 절차

- 요구사항 분석

- 개념 모델링

- 논리 모델링

- 물리 모델링

ISO/IEC 9126 소프트웨어 품질 특성

- 기능성

- 신뢰성

- 사용성

- 효율성

- 유지보수성

- 이식성

네트워크 접근 제어의 솔루션

- 방화벽

- 웹 방화벽

- 침입 탐지 시스템

- 침입 방지 시스템

- 네트워크 접근 제어

- 무선 침입 방지 시스템

- 통합 보안 시스템

- 가상 사설망

절차형 SQL

- 프로시저

- 사용자 정의 함수

- 트리거

라우팅 알고리즘 유형

- 거리 백터 알고리즘

- 링크 상태 알고리즘

객체지향 설계 원칙

- 단일 책임의 원칙

- 개발 폐쇄 원칙

- 라스코프 치환의 원칙

- 인터페이스 분리의 원칙

- 의존성 역전의 원칙

병행 제어 기법

- 로킹

- 낙관적 검증

- 타임 스탬프 순서

- 다중 버전 동시성 제어

대칭 키 암호화 알고리즘 종류

- DES

- SEED

- AES

- ARIA

- IDEA

- LFSR

집합 연산자

- UNION

- UNION ALL

- INTERSECT

- MINUS

대표적인 라우팅 프로토콜

- RIP (Routing Information Protocol)

- OSPF (Open Shortest Path First)

- BGP (Border Gateway Protocol)

해킹 공격용 도구

- 루트킷

- 크라임웨어

리스트 종류

- 선형 리스트 (배열)

- 연결 리스트 (노드)

분석 자동화 도구(CASE 도구) 유형

- 상위 CASE

- 하위 CASE

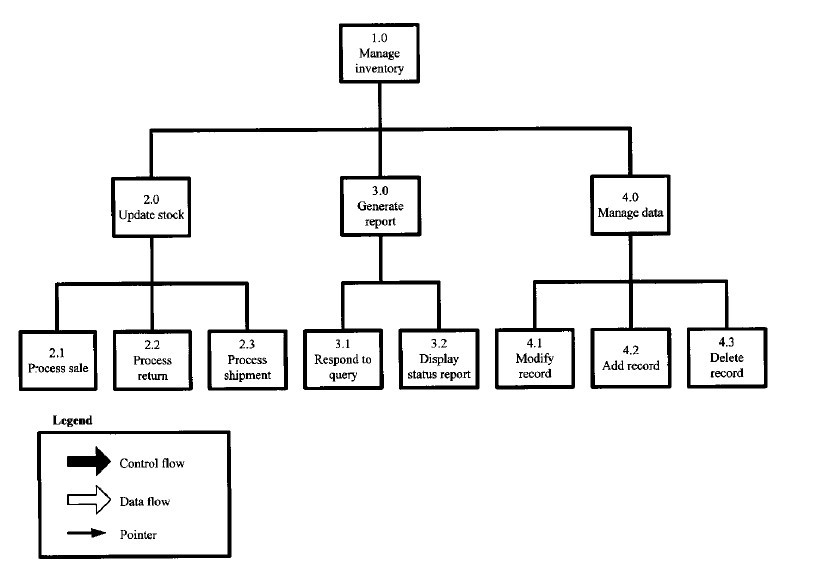

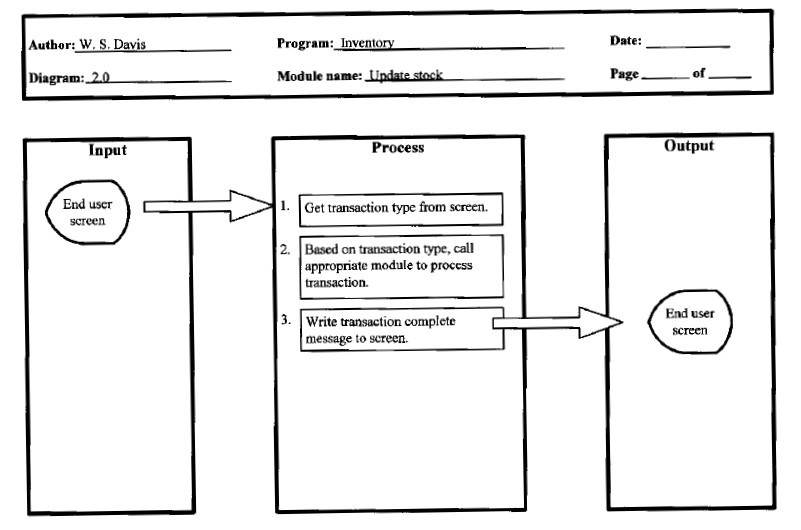

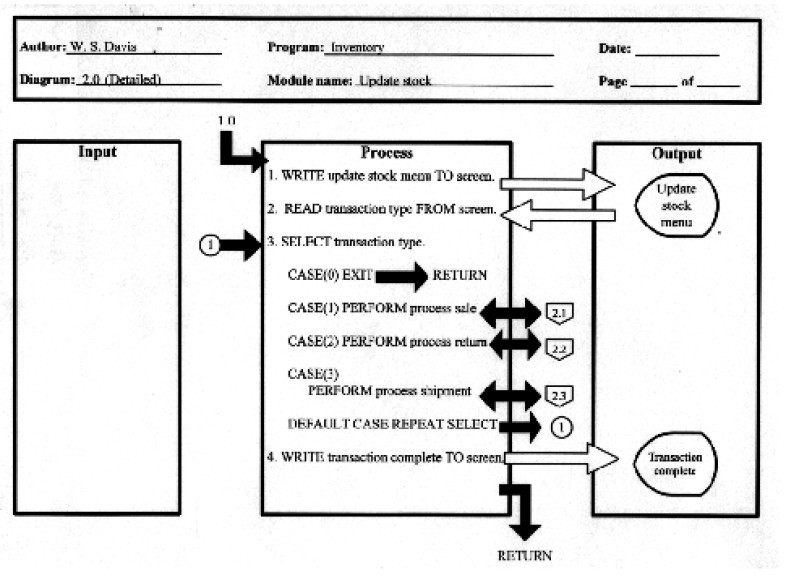

HIPO 차트의 종류

데이터베이스 무결성의 종류

- 개체 무결성

- 참조 무결성

- 속성 무결성

- 사용자 무결성

- 키 무결성

커널 유형

- 마이크로 커널

- 모놀리식 커널

병행 제어 미보장 시 문제점

- 갱신 손실

- 현황 파악오류

- 모순성

- 연쇄복귀

패스워드 크래킹의 유형

- 사전 대입 공격

- 무차별 대입 공격

- 패스워드 하이브리드 공격

- 레인보우 테이블

공통 모듈 테스트의 종류

- 화이트박스 테스트

- 메서드 기반 테스트

- 화면 기반 테스트

- 테스트 드라이버

데이터베이스 암호화 기법

- API 방식

- Plug-in 방식

- TDE 방식

- Hybrid 방식

메모리 반입 기법

- 예상 반입 기법

- 요구 반입 기법

애플리케이션에 대한 DDos 공격

- Sloworis

- RUDY

- Slow HTTP rEAD Dos

소프트웨어 아키텍처 뷰 종류

- 유스케이스 뷰

- 논리 뷰

- 프로세스 뷰

- 구현 뷰

- 배포 뷰

소프트웨어 아키텍처 비용 평가 모델 종류

- SAAM

- ATAM

- CBAM

- ADR

- ARID

소프트웨어 아키텍처 패턴 유형

- 계층화 패턴

- 클라이언트-서버 패턴

- 파이프-필터 패턴

- 모델-뷰-컨트롤러 패턴

- 브로커 패턴

데이터 암호화 전송의 주요 기술

- IPSec

- SSL

- TLS

- S-HTTP

고립화 수준의 종류

- Read Uncommitted

- Read Committed

- Repeatable Read

- Serializable Read

DBMS 특징

- 데이터 무결성

- 데이터 일관성

- 데이터 회복성

- 데이터 보안성

- 데이터 효율성

UML 다이어그램에서 구조적 다이어그램의 종류

- 클래스

- 객체

- 컴포넌트

- 배치

- 복합체 구조

- 패키지

보안 관련 용어

- 해시 함수

- SET

SDDC의 구성요소

- SDC

- SDN

- SDS

- 프로비저닝

단위 모듈 핵심 원리

- 정보 은닉

- 분할과 정복

- 데이터 추상화

- 모듈 독립성

신기술 용어

- 스마트 그리드

- Wi-SUN

재사용의 종류

- 재공학

- 역공학

- 재개발

형상 관리 도구의 기능

- 체크인

- 체크아웃

- 커밋

TCP의 특징

- 신뢰성 보장

- 연결 지향적 특징

- 흐름 제어

- 혼잡 제어

페이지 교체 기법 유형

- FIFO (First In First Out)

- LRU (Least Recently Used)

- LFU (Least Frequently Used)

- OPT (Optimal)

- NUR (Not Used Recently)

- SCR (Second Chance Replacement)

응용 계층 프로토콜

- HTTP

- FTP

- SMTP

- POP3

- IMAP

- Telnet

클라우드 관련 기술

- 인터클라우드 컴퓨팅

- 메타클라우드

- 멀티클라우드

콘텐츠 보안 관련 기술

- DLP

- DRM

비대칭 키 암호화 알고리즘

- RSA

- EOC

- ElGamal1

패키징 도구 구성

- 암호화

- 공개키 구조 기반

- 대칭 및 비대칭 암호화

- 전자서명

- 식별 기술

- DOI2

- URI

- 저작권 표현

- XrML

- MPEG-21

- 암호화 파일 생성

- Pre-packaging

- On-the-fly Packaging

- 정책 관리

- XML

- CMS

- 크랙 방지

- 코드 난독화

- Secure DB

- 인증

- SSO

보안 관련 용어

- 이블 트윈 공격

- 난독화

- 랜섬웨어

- 사이버 킬체인

데이터베이스 장애 유형

- 실행 장애

- 트랜잭션 장애

- 시스템 장애

- 미디어 장애

CMMI3 단계적 표현

- 초기화 단계

- 관리 단계

- 정의 단계

- 정량적 관리 단계

- 최적화 단계

소프트웨어 공학의 원칙과 관련된 법칙

- 브록스의 법칙

- 파레토 법칙

- 롱테일 법칙

암호화 알고리즘

- 대칭 키 암호화 알고리즘

- AIA 128/192/256

- SEED

- DES

- ARIA

- AES

- 비대칭 키 암호화 알고리즘

- RSA

- ECC

- ECDSA

- 해시 암호화 알고리즘

- SHA-256/384/512

- HAS-160

- MD5

- N-NASH

- SNEFRU

배치 프로그램의 유형

- 이벤트 배치

- 온디맨드 배치

- 정기 배치

주요 시스템 보안 공격

- 포맷 스트림 공격

- 레이스 컨디션 공격

- 키로거 공격

- 루트킷

트랜잭션의 상태 변화

- 활동 상태

- 부분 완료 상태

- 완료 상태

- 실패 상태

- 철회 상태

테이블 구성요소

- 릴레이션

- 튜플

- 속성

- 카디널리티

- 차수

파티션의 종류

- 범위 분할

- 해시 분할

- 목록 분할

- 조합 분할

데이터베이스의 특징

- 통합된 데이터

- 저장된 데이터

- 운영 데이터

- 공용 데이터

DROP TABLE 명령어 옵션

- CASCADE

- RESTRICT

다차원 데이터베이스 관련 용어

- OLAP (Online Analytical Processing)

- MOLAP (Multimensinal OLAP)

- HOLAP (Hybrid OLAP)

- ROLAP (Relational OLAP)

- DOLAP (Desktop OLAP)

배드코드의 사례

- 외계인 코드

- 스파게티 코드

- 알 수 없는 변수명

- 로직 중복

사용자 요구사항 도출 세부 활동

- 페르소나 정의

- 콘셉트 모델 정의

- 사용자 요구사항 정의

- UI 컨셉션

프로세스의 교착상태

- 교착상태

- 상호배제

- 점유와 대기

원거리 통신망 연결 기술

- 전용 회선 방식

- 회선 교환 방식

- 패킷 교환 방식

소프트웨어 개발 보안의 주요 용어

- 자산

- 위협

- 취약점

- 위험

성능 테스트의 유형

- 부하 테스트

- 스트레스 테스트

- 스파이크 테스트

- 내구성 테스트

UI 품질 요구사항

- 이식성

- 적용성

- 설치성

- 대체성

모듈화의 주요 기법

- 루틴

- 메인 루틴

- 서브 루틴

전송 계층의 프로토콜

- TCP

- UDP

키의 종류

- 기본키 (Primary Key)

- 한 릴레이션에서 특정 튜플을 유일하게 구별할 수 있는 속성

- Null 값을 가질 수 없으며, 기본키로 정의된 속성에는 동일한 값이 중복되어 저장될 수 없음 (개체 무결성 조건)

- 대체키 (보조키, Alternate Key)

- 후보키가 둘 이상일 때, 기본키를 제외한 나머지 후보키들을 말함

- 후보키 (Candidate Key)

- 릴레이션을 구성하는 속성들 중에서 튜플을 유일하게 식별할 수 있는 속성들의 부분 집합을 의미

- 모든 릴레이션은 반드시 하나 이상의 후보키를 가져야 하며, 유일성과 최소성을 만족시켜야 함

- 슈퍼키 (Super Key)

- 한 릴레이션 내에 있는 속성들의 집합으로 구성된 키

- 유일성은 만족하지만, 최소성은 만족시키지 못함

- 외래키 (Foreign Key)

- 참조되는 릴레이션의 기본키와 대응되어 릴레이션 간에 참조 관계를 표현하는데 중요한 도구로 사용

- 외래키로 지정되면 참조 테이블의 기본키에 없는 값은 입력 불가능 (참조 무결성 조건)

무선 보안의 주요 용어

UI 개발을 위한 주요 기법

- 3C 분석

- SWOT 분석

- 시나리오 플래닝

- 사용성 테스트

- 워크숍

UML의 구성요소

- 사물

- 관계

- 다이어그램

피싱의 주요 용어

- 파밍

- 스미싱

- 큐싱

- 시피어 피싱

다중화의 종류

- 시간 분할 다중화

- 주파수 분할 다중화

- 코드 분할 다중화

DSR 유형

- Mirror Site

- Hot Site

- Warm Site

- Cold Site

소프트웨어 생명주기 모델

- 폭포수 모델

- 프로토타이핑 모델

- 나선형 모델

- 반복적 모델

논리적 데이터 모델링 종류

- 관계 데이터 모델

- 계층 데이터 모델

- 네트워크 데이터 모델

유스케이스 다이어그램 주요 구성 요소

- 유스케이스

- 액터

- 시스템

테스트 목적에 따른 분류

- 회복 테스트

- 안전 테스트

- 성능 테스트

- 구조 테스트

- 회귀 테스트

- 병행 테스트

데이터링크 계층 기법

- 회선 제어

- 흐름 제어

- 오류 제어

chmod

- r

- 읽기 (read, 4)

- w

- 쓰기 (write, 2)

- x

- 실행 (excute, 1)

- -

- 권한 없음 (0)

1

2

3

4

5

6

7

8

9

chmod 751 a.txt

# 7 (사용자에게 읽기, 쓰기, 실행 권한 부여, 4 + 2 + 1)

# 5 (그룹에게 읽기, 실행 권한 부여, 4 + 1)

# 1 (기타 사용자에게 실행 권한 부여, 1)

chmod 600 a.txt

# 7 (사용자에게 읽기, 쓰기 권한 부여, 4 + 2)

# 5 (그룹에게 권한 부여 X, 0)

# 1 (기타 사용자에게 권한 부여 X, 0)

참고 사이트

Life-Journey - 2020년~ 정보처리기사 실기 족보 3탄!! (feat. 요약)

이산대수 문제를 이용한 암호 방식, 안전하게 키를 교환만 할 수 있었던 디피헬먼 키 교환을 암호 시스템으로 확장한 것으로 볼 수 있음 ↩︎

DOI(Digital Object Identifier, 디지털 객체 식별자)는 온라인상의 디지털 지적 재산에 부여하는 알파벳, 숫자, 기호로 구성된 객체의 디지털 식별자로 디지털 지적 재산은 책, 학술지, 그림, 음악 등 지적 재산이 되는 것을 말합 ↩︎

CMMI(Capability Maturity Model Integration, 능력 성숙도 통합 모델)는 조직의 프로세스 개선 활동을 지원하기 위한 모델로, 소프트웨어 개발 및 서비스 획득 등에서 사용되는 산업계 표준 프레임워크 ↩︎

무선 네트워크를 구별하는 고유한 이름 ↩︎

Wi-Fi 얼라이언스에서 Wi-Fi의 송출 신호에 대한 보안을 위해 고안된 물리 계층에서의 패킷 암호화 방식 ↩︎